Cybersicherheit

Überblick

Die heutigen Industrie- und Steuerungssysteme sind aufgrund ihres modernen Designs immer anfälliger für Cyberattacken:

-

Sie basieren auf handelsgängigen Technologien.

-

Sie sind zunehmend vernetzt.

-

Sie sind remote zugänglich (dezentraler Zugriff).

-

Ihre strategische Position innerhalb des Industrieprozesses ist von besonderem Interesse für Hacker.

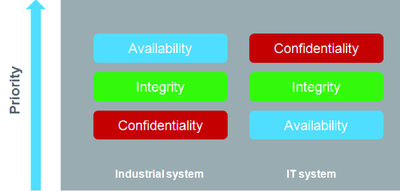

Für industrielle Systeme gelten zudem andere Zielsetzungen bei der Cybersicherheit als für herkömmliche IT-Systeme. Um eine angemessene Sicherheit für industrielle Installationen gewährleisten zu können, müssen diese Unterschiede im Detail bekannt sein. Drei grundlegende Eigenschaften sind zu berücksichtigen:

-

Verfügbarkeit des Systems: Wie kann sichergestellt werden, dass das System immer funktionsfähig bleibt?

-

Integrität der Daten: Wie kann die Integrität der Informationen gewahrt werden?

-

Vertraulichkeit: Wie kann eine Offenlegung von Informationen verhindert werden?

Die Prioritäten in einem industriellen und in einem traditionellen IT-System sind nicht dieselben, wie die nachstehende Abbildung zeigt:

Der beste Weg, diesen sicherheitsbezogenen Zielen entgegenzukommen, besteht in der Anwendung eines Defense-in-Depth-Konzepts auf der Grundlage dieser Prioritäten.

Um die Sicherheit und den Schutz Ihrer Pro-face-Produkte zu gewährleisten, empfehlen wir Ihnen, die Best

Practices für Cyber-Sicherheit zu implementieren. Die Einhaltung

der Empfehlungen kann dazu beitragen, das Cyber-Sicherheitsrisiko

Ihres Unternehmens erheblich zu verringern. Die Empfehlungen sind

verfügbar unter

https://www.pro-face.com/trans/en/manual/1087.html

Für dieses Produkt muss das Anmeldepasswort festgelegt werden, um das Risiko eines unbefugten Zugriffs, Eindringens und einer Infektion mit schädlicher Software zu verringern. Informationen hierzu finden Sie unter Inbetriebnahme.

| Phase | Einrichtungsphase | Betriebsphase | Wartungsphase |

| Berechtigung | Administratorkonto | Benutzerkonto | Administratorkonto |

Verwenden Sie dieses Produkt in einer Umgebung, in der die oben genannten Punkte berücksichtigt werden, um Sicherheitsrisiken zu verringern.